|

Les

attaques et les parades:

L'attaque

basique

De

nos jours, rien de plus simple que d'essayer de trouver le

mot de passe qui protège une machine, une combinaison

ou un coffre. Tout n'est qu'une question de temps. Aussi,

le choix de votre nom, de celui de votre conjoint, de vos

enfants, la date de naissance ou encore la combinaison de

tous ces éléments ne constituent pas une protection

efficace en soit pour peut que la personne qui tente de forcer

votre mot de passe vous connaisse un peu.

Tout

cyptologue vous le dira : un mot de passe ou une clé

de protection n'est efficace que si elle combine suffisamment

d'éléments différents afin d'interdire

le "cassage" manuel ou de ralentir le "cassage"

automatique à savoir :

| -

6 Caractères minimum |

| -

Pas de partie identique au nom de l'utilisateur, ou tout

autre utilisateur |

| -

3 des 4 types suivants sont obligatoires : Majuscules,

minuscules, chiffres et caractères non alphanumériques. |

Le

deuxième cas d'attaque basique revient à pirater

la ligne réseau de votre victime. Ici encore, point

besoin de cours du soir ni d'avoir fait de longues études

pour dénuder quelques fils et brancher une petite boîte

de dérivation électronique (dont vous aurez

trouvé les plans sur quelques sites web peu recommandables).

Dans

les deux cas, la cryptographie ne sera que de peut d'intérêt

pour l'utlilisateur qui agit en direct. Dans notre premier

exemple, le mot de passe sera (au mieux) crypté dans

le système, que ce soit Unix ou Windows. La découverte

de ce mot de passe ne passe donc pas par une méthodologie

technique mais plutôt empirique où la crypto

se révèlera inutile pour masquer le mot de passe.

A

contrario, notre deuxième exemple ne sera valable que

si les données qui transitent par le réseau

ne sont pas cryptées. En effet, le simple fait d'installer

en amont un logiciel de gestion de transfert qui crypte les

données envoyées sur le réseau et en

aval la clé qui gère le décryptage rend

l'espionnage par le câble complètement inutile

(à moins de disposer également de la même

clé de décryptage).

L'attaque

élaborée : Les logiciels et le matériel

Afin

de réaliser le cryptage de menière efficace,

de nombreuses techniques existent. Citons la mise en place

de machines de type firewall destinées au cryptage

des données en passant par des logiciels incorporant

des clés au chiffrage de plus en plus élevé

(aujourd'hui 128 bits).

Parmi

les logiciels les plus connus, parlons du plus médiatisé

et controversé depuis les évènements

des attentats du 11 septembre 2001 : PGP.

Phil

Zimmermann* est le créateur de PGP

(Pretty Good Privacy), une application destinée à

protéger les communications sur Internet grâce

à un système de cryptage des données

à hauteur de 128 bits. Distribuée gratuitement

depuis 1991, PGP a été prohibée par le

gouvernement américain et a valu à Phil Zimmermann,

plus de trois années de procès. Ce qui n'a pas

empêché PGP d'être utilisée dans

le monde entier, et de faire de son créateur une des

figures emblématiques de la lutte pour la protection

des données personnelles sur Internet.

|

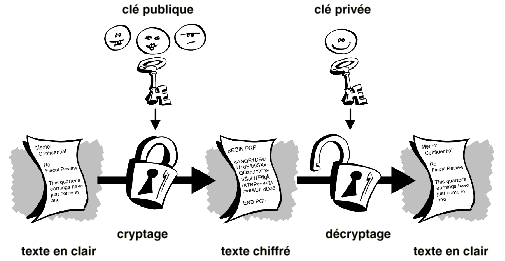

Principe :

La

clé publique = sert à crypter

La

clé privée = sert à décrypter

Ce

qui a été crypté avec la clé

publique de monsieur X, ne peut être décrypté

que par la clé privée de monsieur X, qui

est seul à la détenir.

Quand

vous envoyez un message PGP à quelqu'un, ce message

est crypté avec sa clé publique (et il

le décryptera avec sa clé privée).

L'installation

de ce logiciel se fait sous la forme d'un plug-in qui

ira se loger dans vos navigateurs préférés

et ce, quelque soit votre système d'exploitation

(Unix, Windows ou Mac).

|

Si

j'ai employé le mot controversé, c'est qu'il

est maintenant prouvé que ce logiciel est encore utilisé

de nos jours comme trait d'union entre les différentes

composantes d'une organisation terroriste (ou de plusieures).

Mais

la dernière trouvaille, selon les experts, est l'acquisition

de matériel sophistiqué de cryptage comme le

TopSecGSM, qui permet à deux personnes dotées

de téléphones portables disposant de cette technologie

de parler en clair, leur conversation étant cryptée

par une clé à 128 bits. Une sophistication qui

expliquerait comment les auteurs des attentats anti-américains

ont pu monter et réaliser une opération aussi

complexe qu'audacieuse sans que les grandes oreilles d'Echelon

ne les détectent.

La

stéganographie quant à elle consiste à

dissimuler des informations à l'interieur d'un document

(texte, image fixe ou vidéo) grâce à un

logiciel adequat. Citons parmi eux :

| -

S-Tools (Windows) |

| -

Steganos (Windows) |

| -

MandelSteg (Windows) |

| -

Stego (Mac) |

| -

Hide and Seek (Dos) |

Site

à visiter : http://www.securite.org/db/crypto/steganographie

"Un

paranoïac est une personne qui sait un peu ce qui se

passe réellement" - William S. Burroughs.

Retour | Haut

|